技 术

数据传输和网络安全

船上的所有a-导航系统和远程控制面板都连接在一个安全的本地网络中,使用数据加密、保护周边安全的防火墙、插座的控制和限制来控制对其的访问。

车载网段与远程控制面板之间通过无线通信进行数据交换,并在此基础上建立VPN隧道。根据海上自主船舶的运行条件,通信手段可能包括:

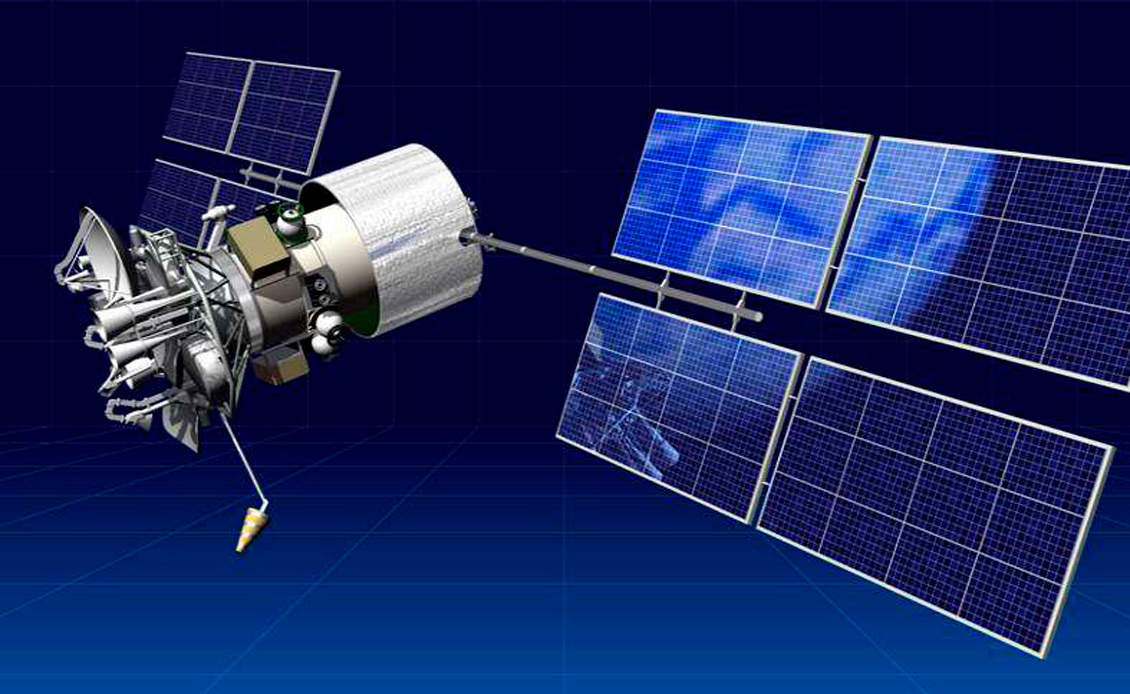

- 卫星通信(在任何水域):VSAT, Inmarsat, Iridium等,VSAT、Inmarsat, Iridium。

- 移动通信(在移动网络覆盖范围内):GPRS、CDMA、3G、4G LTE;

- 直接微波无线电通信(在远程控制面板和受控的海上水面自主船舶之间的可视范围内,例如,在船队控制模式下):

保留数据链路以确保其持续可用性。

船载系统和远程控制面板之间的数据传输通道通过加密保护的方式实现免受未经授权的访问(根据 ISO/IEC 27005:2018 和 IACS Rec. No. 166 - Recommendationon CyberResilience)。岸上远程控制中心的网络安全按照船公司的信息安全政策执行(推荐使用BS 7799-1:2005、ISO/IEC 17799:2005、ISO/IE

确保连接到a-航海综合体的信息网络安全(包括由开发人员识别和消除可能的缺陷)主要是通过以下方式实现的:

- 使用具有AES-256加密的L2TP+IPsec协议组织VPN隧道;

- 根据允许连接列表限制外部IP的访问;

- 互联网连接限制:从海上自主船舶发起连接,无法直接从互联网连接,传入端口关闭;

- 通过将开发人员连接到远程控制面板,而不是直接连接到海上水面自主船舶上的系统(这也减少了船舶数据传输通道的负载,并增加了服务器部分间接工作的安全性);

- 使用单点连接,即路由器:连接是通过使用OpenVpn技术构建的隧道建立的,该隧道使用证书和每个员工的登录名/密码对(每个交易对手组织使用唯一的受密码保护的证书),使用AES-256算法执行加密。

- 在不相互重叠的每艘船舶/远程控制面板上使用其专有的唯一地址(网络分离)。

通过以下方式确保LAN的安全性:

- 本地网络内的所有设备上网功能已被关闭,在路由器上被阻拦;

- 在Windows和Linux操作系统上,已创建用户帐户并分配了密码;

- В在Windows和Linux操作系统中,防火墙和翻墙功能已启用,所有流量都被阻止进入/退出,但服务和安装软件除外。包括内置防病毒软件;

- 在具有Web界面的网络设备中,制造商的标准密码已更改;

- 监控系统代理与在服务器上具有最低要求权限的帐户连接;

- 在bios中禁用服务器上未使用的USB端口;

- 禁用未使用的以太网端口;

- bios密码已设置;

- 在NAS上输入错误密码时,将暂时无法访问的规则被激活,已经设置了可以访问的设备IP地址“白”名单;

- 摄像机中配置了IP地址的“白”名单,创建了具有连接网络存储器所需的最低权限帐户,未使用的网络监控服务已被禁用,通过ssh进行访问的功能已被关闭。

Д配置和监控子系统用于对a-航海综合体的系统进行自我诊断,获取有关LAN中包含的所有元素的不可用和故障信息,包括船载系统和远程控制面板之间的数据交换通道。其软件可以在市场上用于监控计算机网络和设备,例如Zabbix、Checkmk、HPE Openview等。